Згідно з новим дослідженням, ключі НЕ можуть бути зламані за допомогою орендованої потужності хешування вартістю $50 000. Злом здійснюється з допомогою колізійних атак.

У викрадачів особистих даних тепер є ще один інструмент: потужність хешування, що здається в оренду майнерами. До такого висновку прийшли автори нового криптоаналізу за SHA-1, опублікованого раніше в цьому місяці. Ця колись популярна хеш-функція була створена Агентством національної безпеки США і забракована в середині 2000-х років після того, як не витримала випробувань змодельованих хакерських атак. Після цього актуальним став стандартом SHA-2, використаний у тому числі в Биткоине.

SHA-1 як і раніше знаходить застосування в певних колах, наприклад, у програмі Git та інших застарілих продуктах для безпечної передачі даних на комп’ютерах, стверджують автори статті. Документ опублікували Гаетан Лоран (Gaetan Leurent) з Національного інституту досліджень в області цифрових наук і технологій Франції і Томас Пейрин (Thomas Peyrin) з Наньянський технологічного університету в Сінгапурі.

Незважаючи на повідомлення в 2006 і 2015 роках від Національного інституту стандартів і технологій США (NIST) стосовно того, що федеральні агентства повинні припинити використання застарілої хеш-функції, а також інші дослідження, що попереджають про недоліки SHA-1, вчені продовжують попереджати компанії про необхідність переходу на інші хеш-функції.

«Підписи SHA-1 тепер практично не забезпечують безпеку», – наголошується в документі.

Лоран і Пейрин брали в оренду у майнер Биткоина надлишкову потужність хешування, що дозволило їм провести атаку шляхом підміни учасника. Нагадаємо, що ще в минулому році дослідники заявляли, що зростання ліквідності ринку потужностей для майнінг небезпечний для індустрії. Щоправда, тоді йшлося про атаки 51%.

Хеш-функції – це односторонній криптографічний скремблер, що входить в базову захист криптовалют, і може також використовуватися для підтвердження особи. В ключів PGP повідомлення, називається простим текстом, стискається і скремблируется з допомогою одноразового «ключа сеансу». У поєднанні з відкритим ключем користувачі можуть безпечно передавати інформацію кому-небудь ще. Щоб розшифрувати повідомлення, одержувачі зіставляють свій закритий ключ з ключем сеансу.

Згідно з документом, ключі НЕ можуть бути зламані за допомогою орендованої потужності хешування при витратах всього в $50 000. Злом можливо здійснити за допомогою колізійних атак, коли різні дані входів приводять до одного і того ж випадкового хешу. Коли це відбувається, дві сторони мають доступ до одного і того ж ключа.

«Це так дешево, тому що обчислень на графічних процесорах в даний час дуже дешеві», – сказав Пейрин в телефонному інтерв’ю. «У найближчі роки це стане ще дешевше. Наша атака зараз може коштувати близько $45 000, але, скажімо, через п’ять-десять років вона буде коштувати менше $10 000».

Хоча багато користувачів перестали застосовувати SHA-1, Лоран і Пейрин відзначили, що два популярних інструменту самоперевірки – Pretty Good Privacy (PGP) і GnuPG, піддаються ризику атаки шляхом підміни учасника через колізії хеш-функцій для деяких застарілих додатків.

«У нас немає даних про те, скільки насправді Yukis (популярний пристрій самоперевірки) використовує старі версії», – сказав Пейрин. «На жаль, багато хто звик використовувати SHA-1, і одна з причин – спадкоємність. Припинити використання хеш-функції буде коштувати дорого».

Розвиток хеш-функцій

На тому ж тижні, коли була виявлена уразливість в SHA-1, з’явилося альтернативне рішення – BLAKE3. Чотири криптоаналітика, у тому числі творець Zcash Зуко Вілкокс (Zooko Wilcox), представили BLAKE3 в якості ще однієї альтернативи безлічі хеш-функцій, доступних сьогодні для комерційного використання.

Вілкокс розповів CoinDesk, що використання дерев Тьмяніла стало стимулом для розробки нового стандарту. Вперше запатентовані в 1979 році Ральфом Мерклом і використовуються в криптовалютах дерева Тьмяніла ефективно зберігають перевірені дані і дозволяють пристроям одночасно виконувати одні і ті ж обчислення в так званому «паралелізм».

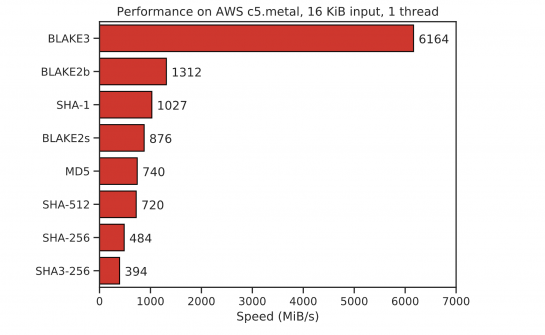

Як наголошується в документі за BLAKE3, використання дерев Тьмяніла «підтримує необмежену ступінь паралелізму». Іншими словами, це дуже швидка хеш-функція.

Швидкість хеш-функції BLAKE3

В основному призначена для перевірки відеопотоків, хеш-функція заснована на колекції функцій BLAKE, таких як BLAKE1 і BLAKE2. SHA-1 також має своє сімейство: SHA-2 і SHA-3. Однак, на відміну від BLAKE, сімейство SHA було створено з-за необхідності виправлення SHA-1 після того, як у 2004 році було зламано відразу кілька хеш-функцій. Фактично, хеш-функція Биткоина SHA2-256 – член того ж сімейства.

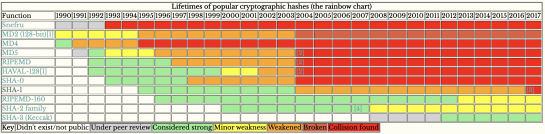

Після злому 2004 року експерти очікували, що SHA-2, створену трьома роками раніше, спіткає та ж доля, що і SHA-1. Однак роки SHA-2 все ще активно використовується, тоді як SHA-1 продовжує зникати. Вартість запуску атаки на додатки, що використовують SHA-1, продовжує знижуватися, згідно з дослідженнями Лорана і Пейрина.

Тривалість життя хеш-функцій від програміста Валері Аврори (Valerie Aurora)

Так що щодо BLAKE3 та інших хеш-функцій, наприклад, SHA-256? Всім функціям судилося піти по шляху SHA-1? Не зовсім, як стверджує провідний автор BLAKE3 Джек О’коннор (Jack o’connor).

«Ми багато чому навчилися в 90-х роках і не повторити помилок, які були допущені з SHA-1», – сказав О’коннор.

Несправедливо екстраполювати загибель SHA-1 на інші функції, оскільки це залежить від того, як технології майбутнього протидіють появі більш безпечних і потужних хеш-функцій, наприклад, BLAKE3.

«Одні вважають, що всі безпечні хеш-функції в результаті застарівають – у них обмежений термін життя. Однак на початку 2000-х криптографи дізналися, як створювати безпечні хеш-функції – до цього всі вони терпіли невдачу. Після цього ні одну з них не спіткала така доля», – сказав Вілкокс.

Thanks!

Our editors are notified.